ACL 本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用 ACL 的业务模块的处理策略来允许或阻止该报文通过。

1.实验介绍及拓扑

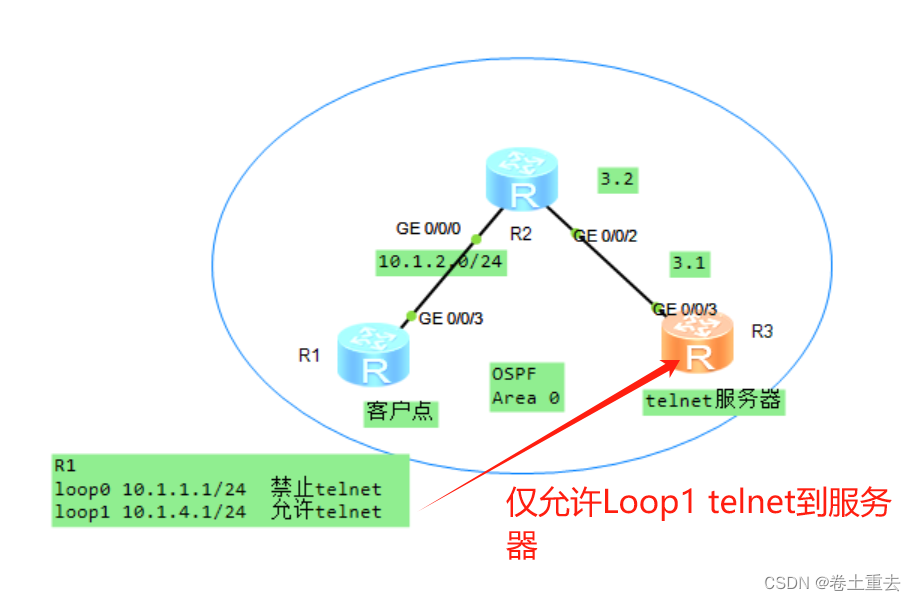

R3 为telnet服务器,R1 为客户端,客户端与服务器之间路由可达。其中 R1 和 R2间互联地址分别为 10.1.2.1/24 和 10.1.2.2/24,R2 和 R3 间为10.1.3.2/24 和 10.1.3.1/24。另外,R1 上创建两个逻辑接口 LoopBack 0 和 LoopBack 1 分别模拟两个客户端用户,地址分别为 10.1.1.1/24 和 10.1.4.1/24。

其中一个用户(R1 的 LoopBack 1 接口)需要远程管理设备 R3,可以在服务器端配置Telnet,用户通过密码登录,并配置基于 ACL 的安全策略,保证只有符合安全策略的用户才能登录设备。

注意!! 模拟器R2用2220

2.掌握内容及配置思路

2.1掌握内容

#ACL 的配置方法

#ACL 在接口下的应用方法

#掌握流量过滤的基本方式

2.2配置思路

#配置设备 IP 地址

#配置 OSPF,使得网络路由可达

# 配置 ACL,匹配特定流量

# 配置流量过滤

3.配置步骤

步骤 1 配置设备 IP 地址

# 配置 R1、R2 和 R3 的 IP 地址

R1

sys

un in en

sys R1

int g0/0/3

ip add 10.1.2.1 24

quit

int loopback 0

ip add 10.1.1.1 24

quit

int loopback 1

ip add 10.1.4.1 24

quit

R2

sys

un in en

sys R2

int g0/0/0

ip add 10.1.2.2 24

quit

int g0/0/2

ip add 10.1.3.2 24

quit

R3

sys

un in en

sys R3

int g0/0/3

ip add 10.1.3.1 24

quit

步骤 2 配置 OSPF 使网络互通

# 在 R1、R2 和 R3 上配置 OSPF,三台设备均在区域 0 中,实现全网互联互通

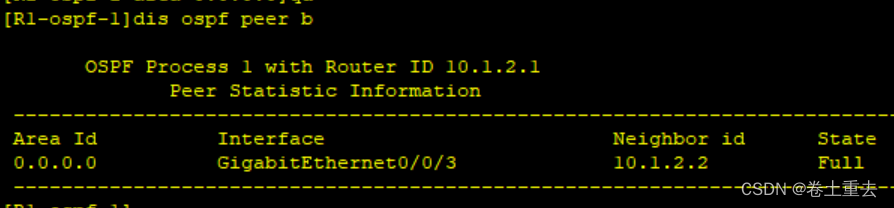

# 验证邻居状态

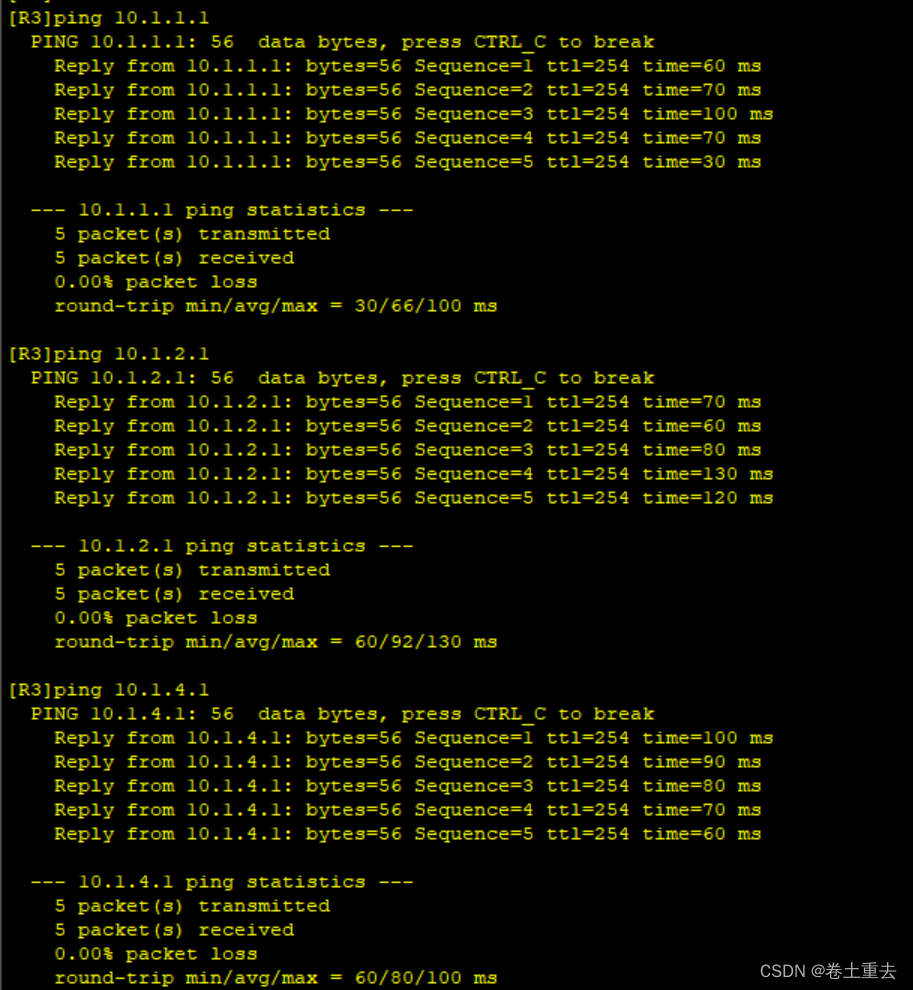

# 在 R3 上执行 Ping 命令,检测网络的连通性

R1

ospf

a 0

net 10.1.1.1 0.0.0.0

net 10.1.2.1 0.0.0.0

net 10.1.4.1 0.0.0.0

R2

ospf

a 0

net 10.1.2.2 0.0.0.0

net 10.1.3.2 0.0.0.0

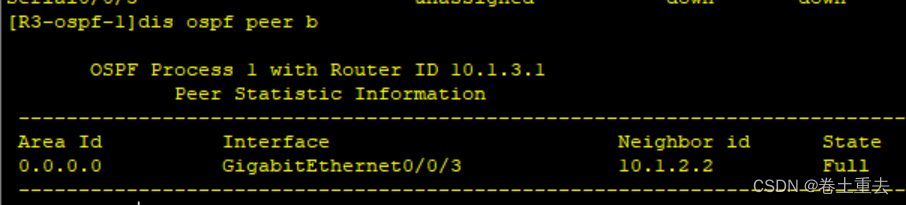

R3

ospf

a 0

net 10.1.3.1 0.0.0.0

#R3到R1环回口通了,通过OSPF实现路由可达

步骤 3 配置 R3 为 Telnet 服务器

user-interface命令用来进入一个用户界面视图或多个用户界面视图。

VTY(Virtual Type Terminal)用户界面,用来管理和监控通过Telnet或SSH方式登录的用户。

# R3 使能 Telnet 功能,配置用户权限等级为 3 级,登录密码为happy@666

R3

telnet server enable

user-interface vty 0 4

user privilege level 3

set authentication password cipher happy@666

因为时cipher所以配完加密了

方式一: R3 的 VTY 接口匹配 ACL,允许 R1 通过 LoopBack 1 口地址 Telnet 到 R3。

# 在 R3 上配置 ACL

# 在 R3 的 VTY 接口上进行流量过滤

# 在 R3 上查看 ACL 配置信息

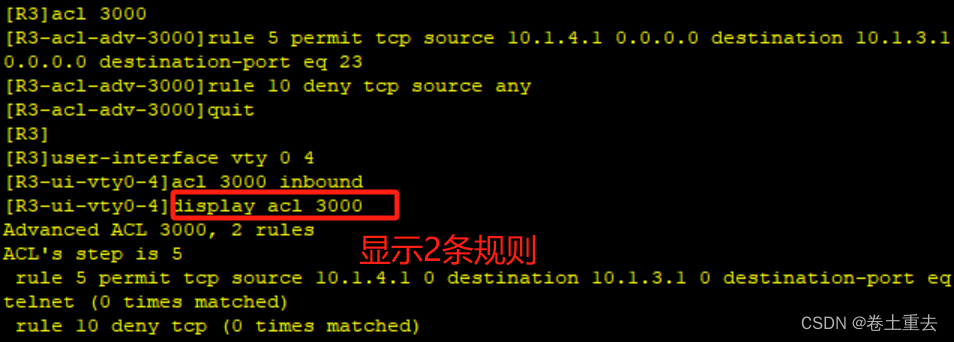

R3

acl 3000

rule 5 permit tcp source 10.1.4.1 0.0.0.0 destination 10.1.3.1 0.0.0.0 destination-port eq 23

rule 10 deny tcp source any

quit

user-interface vty 0 4

acl 3000 inbound

display acl 3000

Acl's step is 5 ——ACL的步长为5。

两条规则如下

rule 5 permit tcp source 10.1.4.1 0 destination 10.1.3.1 0 destination-port eq telnet ——规则5,允许特定的流量通过,当没有匹配的报文时,不显示matches字段。

rule 10 deny tcp 拒绝其他tcp流量

方式二:在 R2 接口匹配 ACL,只允许 R1 通过物理接口地址 Telnet 到 R3。 # 在 R2 上配置 ACL

# 在 R2 的g0/0/3 接口上进行流量过滤

# 在 R2 上查看 ACL 配置信息

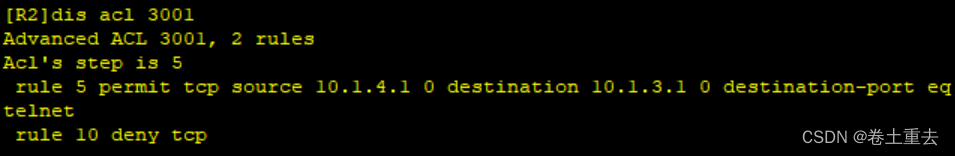

R2

acl 3001

rule 5 permit tcp source 10.1.4.1 0.0.0.0 destination 10.1.3.1 0.0.0.0 destination-port eq 23

rule 10 deny tcp source any

quit

int g0/0/0

traffic-filter inbound acl 3001 //3口入的流量匹配acl3001

规则5,允许特定的流量通过,匹配的报文数目为21。

4.验证

4.1检测 Telnet 访问,验证 ACL 配置结果

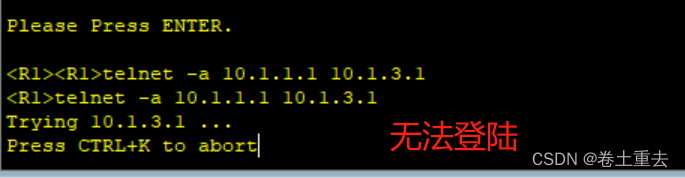

#在 R1 上带源地址 10.1.1.1 telnet 到服务器。

telnet命令用来从当前设备使用Telnet协议登录到其它设备。

-a source-ip-address :通过指定源地址,用户可以用指定的IP地址与服务端通信。

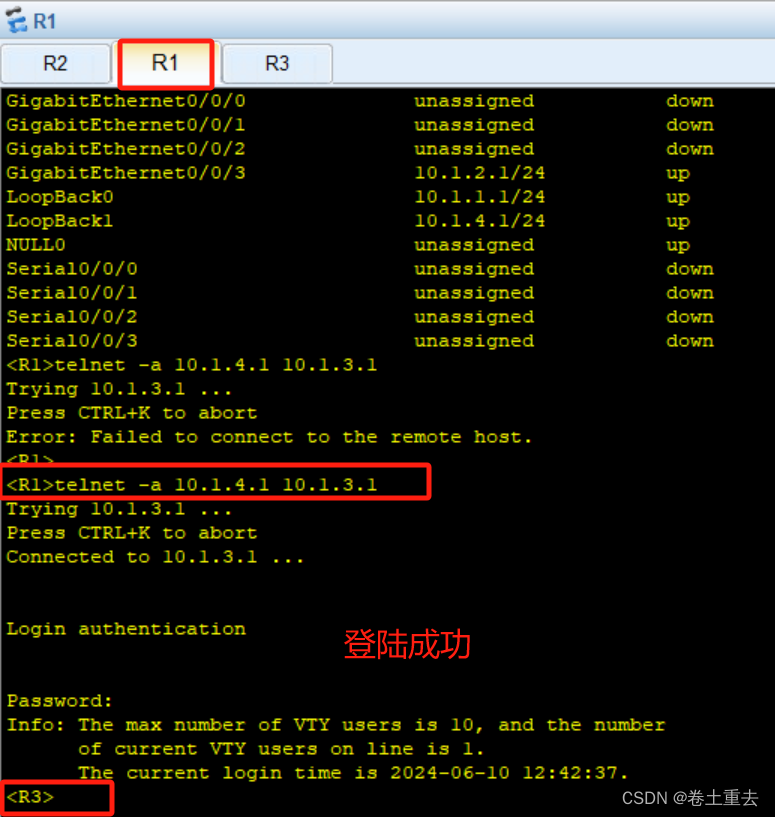

#在 R1 上带源地址 10.1.4.1 telnet 到服务器。

模拟器Router路由器接口没有traffic-filter命令,所以用AR2220导致重新做了配置又排错。耽误时间。

![[工业自动化-1]:PLC架构与工作原理](https://img-blog.csdnimg.cn/ce10a1471ed14382bc58364cf8bd5209.png)

还没有评论,来说两句吧...